-

Nbre de contenus

2616 -

Inscription

-

Dernière visite

-

Jours gagnés

49

Tout ce qui a été posté par Toto61

-

Vitesse de connexion fibre en wifi

Toto61 a répondu à un(e) sujet de mimipistou dans Internet et réseaux

Salut, 1 règle : un test de connexion s'effectue depuis un PC, avec une connexion filaire, directement connecté sur la box. Peux-tu nous faire cela ? -

Comment supprimer un fichier System Volume Information sur une clé USB?

Toto61 a répondu à un(e) sujet de Guy77 dans Windows 11

Salut, Pour votre info, un peu de lecture : https://azurplus.fr/quest-ce-que-le-dossier-system-volume-information-et-puis-je-le-supprimer/. Concernant le FAT32, tant que tu ne voudras pas utiliser de fichiers dont la taille est > à 4 Go, aucun problème. Sinon, il faudra passer en NTFS ou exFAT. Pour le formatage rapide vs complet, il n'y a pas que le temps qui diffère. Un formatage complet traite chaque secteur du disque, ce qui rend plus difficile une récupération ultérieure des données, alors qu'un formatage rapide ne fait que supprimer la table d'allocation des fichiers (en gros, le sommaire du contenu de la clé). A+ -

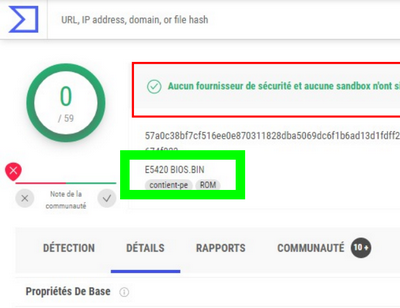

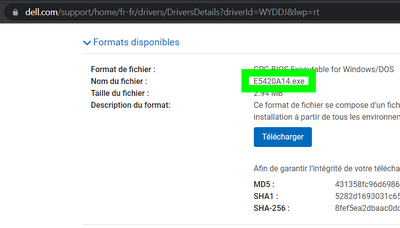

Salut, Le risque est bien réel, je ne le minimise pas, mais je ne focalise pas dessus non plus. Néanmoins, concernant l'absence de code source, c'est problématique, car on doit se fier à la seule bonne foi des constructeurs : comment leurs faire confiance alors que ces fonctionnalités n'étaient pas documentées ? Alors que la plupart des PC impactés n'auront jamais reçu de mise à jour du BIOS permettant de désactiver ces fonctions, comme nous l'a indiqué par exemple @Yves B. pour son Toshiba, 6 ans après ? Difficile de croire dans la bonne foi des constructeurs... C'est justement ce qui m'a titillé lorsque je rédigeai ma réponse, car dans ton fichier "Virustotal.pdf", je me suis basé donc à tord sur le nom du Bios E5420 BIOS.BIN, encadré en vert ci dessous, et qui pouvait correspondre à ce que l'on trouve chez Dell sur les Latitude E5420 Vu ta capture d'écran de CPU-Z, ton BIOS (v1.13) n'est donc pas à jour. Tu en trouveras 2 versions sur cette page du support Acer (v1.17 & v1.21), mais sans aucun changelog sur le plus récent (top pour savoir ce qu'il "corrige"). Donc 2 écoles : si tu ne notes pas de dysfonctionnement particulier, vu que ton matériel est sorti de garantie depuis bien longtemps, ne touche à rien si tu es impacté par le bug de la led du lecteur de carte et/ou que tu te sens l'âme d'un flasheur, tu peux tenter l'aventure. L'accès au processus de Recovery s'effectuait en pressant une suite touche au clavier. Donc du code. Ca pourrait être assez sympa de coder un petit programme qui soit capable d'insérer cette séquence de touche, et d'automatiser ensuite le lancement de la procédure de réinstallation en sortie d'usine. Bon OK, pas d'intérêt autre que celui d'em*erder l'utilisateur. La fonctionnalité est là plus pour éviter une "bourde" de l'utilisateur Lambda. Concernant la partition, elle devait faire une 15aine de Go, donc si tu as touché aux partitions présentes sur ton PC, notamment si tu as réinstallé Win10 en faisant table rase de l'existant, en effet, il n'est pas étonnant de ne plus avoir cette partition spécifique. Le soft : il compare la version actuelle de ton BIOS (1.13) et celle qu'il est censé contenir. A+

-

Salut, Clarifions déjà un premier point : le premier but d'un malware / virus est de se dupliquer, pour ensuite rester le plus longtemps possible dans l'ombre, dans l'attente d'instructions particulières de la part de son concepteur (attaque simultanée, vol de données..). Un malware de type BIOS, de part la complexité de l'infiltration, demanderai un développement extrêmement pointu, complètement à l'opposé de ce qu'un simple script kiddie serait capable de faire. Pour un "simple malware", on a des centaines, ou des milliers de "variantes" qui finissent par voir le jour, car le développeur a révélé ou s'est fait voler son code source. A ce jour, hormis Lojax, il n'a jamais été démontré l'existence d'un autre malware de type BIOS-UEFI, tout du moins qui aurait été utilisé à une très grande échelle. Encore faudrait-il que les constructeurs publient le code source de leur BIOS pour que ce dernier puisse être analysé, sinon, la base de comparaison ne vaudra pas grand chose. La pièce jointe semble faire référence à un DELL Latitude E5420, dont le BIOS daterait de 2011 (donc au max A02 sur cette série). Vu qu'il s'agit d'une gamme pro, elle est potentiellement concernée par Computrace. La capture d'écran nous indique que ton BIOS est clean / légitime (dans la limite précédente bien sur), mais qu'il disposerai (?) de la fonctionnalité qui permettrait d'injecter / activer du code, sans que ce dernier soit implémenté. Sans plus de détails, difficile de te dire. Sur cette gamme, le BIOS le plus récent remonte à 2014, donc avant la découverte de Computrace. Donc s'il est réellement affecté, ce BIOS n'a pas été corrigé (comme celui du PC Acer). Avec un environnement Windows, dans lequel par défaut le 1er compte utilisateur dispose de l'ensemble des droits d'administration, il est en effet difficile de rester serein sans disposer d'un antivirus. Tout en gardant à l'esprit que le 1er vecteur d'infection se situe entre la chaise et le clavier ;-) Ces fonctionnalités dépendent de la carte mère. Les Acer sont extrêmement bridés à ce niveau, et sont conçus pour le plus grand nombre. Il faudrait que tu réalises quelques captures d'écran de ton BIOS pour regarder ce qu'il est possible de faire, mais hormis désactiver la fonctionnalité de récupération D2D, je crains qu'il n'y ai pas grand chose allant dans l'interdiction de mise à jour du BIOS (D2D permet d'accéder à une partition cachée qui dispose d'une image système vierge de ton OS, prête à écraser la partition où est installé ton Windows, accessible via une combinaison de touches spécifiques lors du démarrage). Je suis preneur de la capture d'écran de l'onglet Mainboard de CPU-Z, car dans ce que tu as déposé concernant Speccy, il n'y avait aucune info concernant le BIOS (ou alors, je suis passé complètement à côté). Le logiciel de flashage est un "simple" exécutable qui contient le BIOS de ton système. Il ne te demandera que de valider son installation après avoir vérifier si le système était le bon, et si la version actuelle était plus ancienne. Il est conçu pour ne pas intervenir autrement que part OK ou Annuler. A ne pas effectuer si la version actuelle est la même que la plus récente (d'où mon intérêt pour la capture d'écran Mainboard de CPU-Z). En complément, vu la date de ce BIOS (2012), on est bien avant la découverte de Computrace, donc si ce PC avait été concerné par ce logiciel, il n'a pas été corrigé non plus.

-

Salut, Il n'y a pas de notion Mère / Fille, mais il y a une partie figée, qui contient l'accès à toutes les fonctionnalités de la carte mère une partie modifiable, accessible à l'utilisateur, et qui contient les réglages utilisateurs (ou par défaut) du BIOS Les anciens BIOS disposent d'un mode spécifique, accessible depuis un fichier exécutable, qui permet de déverrouiller la zone figée pour la mettre à jour. Pour les BIOS récent (UEFI), la mise à jour peut s'effectuer depuis le BIOS lui même, sans programme additionnel. D'autre part, certains BIOS UEFI disposent d'un BIOS de secours qui, en cas de défaillance / corruption du BIOS, permet de réinjecter manuellement ou automatiquement une version "propre" du BIOS. Dans les 2 cas, BIOS ou UEFI, il est possible de réinitialiser les paramètres utilisateurs, soit en débranchant la pile, soit en provoquant un court-circuit sur la zone modifiable à l'aide d'un cavalier (ou d'un bouton). Mais cette procédure ne réinitialise pas la partie figée du BIOS, seulement le paramétrage utilisateur, incluant pour certains, le(s) mot(s) de passe(s). Dans le cadre de Computrace, le microprogramme est partie intégrante du BIOS, c'est donc une fonctionnalité de traçage. Par contre, dans le cadre d'un malware, ce dernier utiliserait soit une faille de sécurité dans le BIOS lui même (ou l'un de ses périphériques), soit dans son système de mise à jour pour aller s'installer au tout début de la partie figée (y compris dans la partie Backup de ce BIOS si la carte mère en dispose), au risque de modifier la procédure de mise à jour, empêchant alors toute mise à jour ultérieur de la part de l'utilisateur. Cette méthode de blocage logiciel existe en effet, il permet d'interdire à un utilisateur lambda de lancer cette procédure de mise à jour, tout comme de nombreuses cartes interdisent les mises à jour vers des versions plus anciennes du BIOS. Mais un malware capable d'aller exploiter une faille n'aurait que faire d'un mot de passe d'accès à un BIOS d'une carte mère. Si je fais une petite analogie avec un cambriolage, tu auras beau mettre une porte blindé sur ta maison, ou des détecteurs d'ouvertures / pressions sur tes ouvrants, si un voleur passe par le toit, il lui suffira de lever quelques tuiles pour se faufiler dans les combles, et descendre par la trappe de visite... Les voleurs sont toujours plus inventifs que les concepteurs de sécurité, il en va de même pour les développeurs de malwares. Et plus un BIOS est complexe, plus il sera susceptible de contenir des failles. Speccy ne nous donne pas grand chose. Mieux vaut utiliser CPU-Z de CPUID (choisir la version ZIP en anglais) qui te donnera la version du BIOS de ce PC portable (onglet Mainboard). La dernière version disponible sur le site Acer est la 1.21, de fin 2012, initialement prévue pour Windows 8.1 : https://www.acer.com/ac/fr/FR/content/support-product/3475?b=1, sans changelog disponible.

-

Demande de conseil pour une installation de pc

Toto61 a répondu à un(e) sujet de jeanclaude34 dans Hardware

Même si la tour MSI accepte 3 formats de carte mère (ATX / microATX / miniATX), la carte mère Asus est au format microATX et elle ne peut prendre qu'une seule position sur le fond du PC, sinon, les connecteurs (USB / LAN / Vidéo / Audio / WiFi...) de la carte ne seront pas positionnés correctement à l'arrière de la tour. La fixer autrement est possible, mais cela sautera visuellement aux yeux y compris d'un simple utilisateur, et surtout, il sera impossible d'y fixer correctement une carte graphique qui ne rentrera pas dans son slot. Bon, le principal est que ce PC fonctionne, et cela aura permis de tester avec efficacité le SAV de LDLC. -

Demande de conseil pour une installation de pc

Toto61 a répondu à un(e) sujet de jeanclaude34 dans Hardware

Les "Mea Culpa" peuvent blesser certains orgueils, ou tout simplement, le tech a voulu gagner du temps en évitant de la paperasserie, et fera passer cette CM sur un autre dossier... Quand je vois certains comportement routiers de chauffeurs routiers / livreurs, j'suis pas persuadé que faire passer un "permis" limite le métier à de "bons professionnels". C'est juste une façon de plus de pomper du pognon... Après, ce genre de boutique / installateur soit disant pro, ca reste pas longtemps sur le marché avec ce genre de fonctionnement (mais oui, ca peut pourrir les autres). -

Salut, Vu que tu as contourné le système, il y a de forte probabilité que tu ne recoives pas "naturellement" la version 22H2 de Win11 puisque tu nous indiques que ton Proc et ton TPM posent soucis tout deux. Sur Ginjfo qui tire partiellement ses sources de WindowsLatest, on peut voir que d'autres valeurs peuvent être présentent dans cette même clé de registre : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\TargetVersionUpgradeExperienceIndicators est-ce la cas pour toi ? Par exemple : TPM UEFISecureBoot indique un problème avec la puce TPM et/ou Secure Boot, ce qui serait cohérent dans ton cas. SystemDriveTooFull indique un disque système que ne dispose pas d'assez de place. Ne pas recevoir via WinUpdate cette 22H2 ne veut pas dire pour autant qu'un système de contournement ne sera pas possible. Par exemple, Rufus permet déjà de forcer l'installation de Win11 avec un compte local. Après, est-ce que cela demandera une réinstallation, ce n'est pas à exclure.

-

Demande de conseil pour une installation de pc

Toto61 a répondu à un(e) sujet de jeanclaude34 dans Hardware

sauf que : Je comprend que le PC a été déposé directement dans les locaux du SAV, et que JC34 a attendu durant le dépannage, puis reparti avec son PC sous le coude. Donc un échange direct "à l'arrache" d'une CM / Proc défaillant(e) pris(e) dans le stock serait passé complètement inaperçu. Reste juste à reporter la faute sur l'installateur, ni vu ni connu... Après, je te l'accorde, c'est de la supposition ;-) -

Demande de conseil pour une installation de pc

Toto61 a répondu à un(e) sujet de jeanclaude34 dans Hardware

Salut @jeanclaude34, Tu avais trouvé cet installateur via une plateforme, ou par du bouche à oreille / connaissance ? C'est assez hallucinant qu'il soit passé à côté de cela. Sans vouloir remettre en cause quoi que ce soit, tu es bien sur qu'un des composants n'a pas été échangé par le SAV de LDLC au passage, sans que ce dernier le précise ? C'est toujours plus facile de remettre en cause celui qui est passé avant, plutôt que d'admettre qu'un composant que l'on a vendu était défectueux. -

Salut @Yves B., Je suis utilisateurs "avancés" des solutions d'ESET depuis plus de 15 ans maintenant, alors que cet éditeur était encore assez méconnu dans nos contrées. Je n'ai jamais été déçu de ce produit, malgré 1 mauvaise mise à jour durant cette période qui a été problématique pour leur image, je ne le cache pas, mais sans conséquence dans mon cas. DELL et Acer, à + de 90% en gamme pro, représentent la majeur partie des machines sur lesquelles je suis amené à intervenir. Jamais ce logiciel n'avait pourtant été détecté par ESET sur ces machines au préalable. Les éditeurs connaissaient pourtant ce logiciel, et l'autorisaient en liste blanche (mais non accessible), donc disposaient de "signatures". Nous oublions un peu vite de blâmer aussi tous les spécialistes de la sécurité réseaux comme NetASQ, Aruba, Cisco, HP, Netgear..., disposant tous d'un système d'inspection de paquets et qui n'ont jamais bronché. Sans parler bien sur de l'ensemble des équipementiers.

-

Certificats pour Rdns de FreeBox vers NAS Synology expiré.

Toto61 a répondu à un(e) sujet de Glp dans Internet et réseaux

Salut, A première vue, ca n'a pas l'air d'être très simple cette activation du Reverse DNS chez Free si j'en crois ce thread, et ce qui peut fonctionner à un instant T, peut être caduque 48H plus tard... Concernant la validité du certificat de ton NAS, l'erreur parle bien d'une expiration du certificat, et non d'une erreur liée au fait que le certificat soit auto-signé par ton NAS ? -

Salut, J'ai surtout l'impression que VT a surfé sur la polémique des logiciels de type Computrace qui ont été révélé au grand-public en 2014. L'idée est d'avoir un microprogramme en amont du BIOS, capable de surveiller la présence d'un agent de traçage au sein de Windows (localisation / désactivation du PC en cas de vol), et s'il détecte que l'agent n'est pas présent, le microprogramme injecte du code dans l'OS pour provoquer le téléchargement et l'installation de cet agent. Cela résiste donc à une réinstallation de l'OS, mais au cas où cette fonctionnalité serait détournée par un malware, on comprend vite les risques potentiels. Lorsque tu vois qu'aujourd'hui au travers des mises à jours Windows Update, tu peux lancer la mise à jour d'un BIOS sans autre intervention, tu peux aussi t'inquiéter des éventuelles conséquences de ces pratiques : quid en cas d'usurpation du système de mise à niveau, ou d'un simple échec pour cause de mise à jour lancée avec une batterie quasi déchargée ?

-

Salut, Tu peux disposer en fonction de la carte mère et de ses fonctionnalité de 2 types de mots de passe au niveau du Bios/UEFI un mot de passe d'accès au Bios/UEFI pour sa configuration un mot de boot, qui permet d'autoriser ou non le démarrage du PC. Le but de ces mot de passe est donc de restreindre l'accès physique à ta machine. Les malwares eux utilisent des accès via des failles de sécurités du BIOS/UEFI, avec pour but de bypasser ce firmware en s'installant dans une zone le remplaçant partiellement ou totalement, ce qui rend ce type d'accès plus pernicieux. Si nos experts en sécurité @Christian-S ou @Longaripa veulent intervenir, qu'ils soient les bienvenus.

-

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

On peut très bien utiliser cette option, mais le soucis se situait au niveau du mot de passe qui n'était pas reconnu, d'où la demande initiale. Le mieux aurait été d'indiquer qu'il y avait d'autres fils ouverts sur d'autres forums, car suivre plusieurs indications qui peuvent être contraire. Là, on s'en tire bien... -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Si je n'ai pas été assez clair, je vais formuler de façon différente : y'a t'il un usage de Bitlocker ou de toute autre solution de chiffrement sur ce disque dur ? Si d'autres helpers désirent contribuer à ce sujet, soyez les bienvenu(e)s :-) -

Salut, Cela signifie que le disque connecté sur ton port 4 commence à donner des signes inquiétants de faiblesse. Vu qu'il s'agit d'un RAID0, le volume de stockage est réparti sur les 2 disques. Il va falloir procéder avec prudence et anticiper la panne, car la perte du disque du port 4 entrainera la perte du volume complet. Avant toute chose, il va falloir que tu procèdes à une sauvegarde complète de tes données contenues sur le volume de ton RAID0. Ensuite, suivant l'état de ton disque défaillant, peut être est-il encore possible de le cloner pour le remplacer, mais avec des secteurs défectueux / instables en disque source, c'est loin d'être gagné. En tout cas, si c'est jouable, il ne faudra surtout pas redémarrer ce PC avec 1 seul disque présent, sous perdre de casser le volume. Et s'il n'est pas possible de le remplacer par clonage, tu n'auras d'autre choix que de réinstaller ton système, et réimporter tes données. Par contre, je me poserai la question de l'intérêt de conserver un RAID0 sur ton PC. En effet, monter un RAID0 sur des disques SATA permettait de gagner en vitesse, sans perte de place, mais au détriment de la sécurité, puisque la perte d'un seul des disques entraine la perte des données. A l'heure des SSD bien plus rapide que ces disques SATA, l'intérêt de remonter un RAID est nulle. Edit : Désolé, j'ai reçu la notif de la réponse de @Longaripa en même tps que je publiais la mienne...

-

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

@Longaripa m'interrogeait sur la présence éventuelle d'un chiffrement de ce disque C: via BitLocker qui empêcherait à BCDEdit d'accéder à ton amorçage (on aperçoit également une autre solution de chiffrement dans l'une de tes capture d'écran, Cryptic). J'en doute fortement, tu ne nous l'as jamais indiqué, et surtout, on ne pourrait pas accéder à au contenu du disque sauf si ce dernier a été déchiffré lors du boot. Peux-tu nous ôter de ce doute ? -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Ok pour ton D:, il n'a donc pas d'impact. Toujours depuis ton Invite de commandes, que donne un bcdedit /v Dans tes essais préalables, qu'as tu tenté comme autres commandes ? -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Sur ta capture, tu ne sembles pas être sorti de Diskpart. On commencera donc par Exit Ensuite, depuis ton invite de commande, tu peux me faire un Dir C:\ Dir D:\ puis, poster le résultat de ces 2 commandes -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Salut, Peux-tu passer ces commandes qui permettront de vérifier si ton disque est de type GPT ou MBR, toujours depuis l'invite de commandes, puis à poster la photo du résultat. c: cd\ cd windows\system32 diskpart list disk list vol exit -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Encore une fois, les commandes ne sont pas les bonnes, et mélangées avec d'autres. L'apéro et le dépannage font rarement bon ménage, mieux vaut attendre en effet. Semble t'il que l'option {default} ne soit pas reconnue. Donc demain, à jeun ;-), tu passeras ces 4 commandes, et tu posteras une photo (ou plusieurs, suivant la longueur) du résultat. Cela ne corrigera rien, mais listera les profiles présent dans ton chargeur. c: cd\ cd windows\system32 bcdedit Bon apéro, et bonne soirée. -

HP Bloque les cartouches d'encre des imprimantes si votre CB a expiré

Toto61 a répondu à un(e) sujet de calisto06 dans Actualités

Mise à jour depuis le PC, je peux certifier que non, pas par l'intermédiaire de l'utilisateur. Par contre, je ne sais pas si ce modèle est capable d'effectuer des mise à jour OTA via sa connexion WiFi (très entrée de gamme, et pas de système équivalent "InstantInk" qui nécessiterait une mise à jour régulière automatisée). C'est une possibilité que je n'écarte pas, mais, une mise à jour en pleine impression, j'ai du mal à y croire. -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Il va falloir être un peu plus attentif sur les commandes que tu saisis : je n'ai pas demandé de saisir cd C: comme ta capture d'écran l'indique, mais juste de saisir C: ce qui aura pour conséquence de passer de X: à C: dans l'invite de commandes. D'autre part, sur ta première commande, outre le chemin qui était mauvais, tu as mis "2 t" à delette. Attention à ce que tu saisis, rentrer des commandes trop vite / sans les vérifier est le meilleur moyen de planter un système. Je réitère donc une nouvelle fois. Depuis ton Invite de commandes saisis les 3 commandes suivantes : C: Cd Windows\System32 bcdedit /deletevalue {default} safeboot -

Code Pin non disponible après démarrage limité

Toto61 a répondu à un(e) sujet de DédéW dans Windows 10

Sur cette dernière capture, la commande, tu es en train de la lancer depuis ton environnement de démarrage de ta clé USB (X:). Tu as oublié entre autre de basculer sur ton C: C: Cd Windows\System32 bcdedit /deletevalue {default} safeboot