-

Nbre de contenus

17 -

Inscription

-

Dernière visite

Messages posté(e)s par ReynaldB

-

-

Merci @calisto06.

Je vais tester tout ça. Je reviens vers toi si je "sèche" sur une question.

Le tuto à l'ai bien fait et j'y ai découvert pas mal de nouveautés pour moi. Je m'aperçois que pas de choses m'étaient inconnues dans la gestion des droits!

-

Bonjour

Windows a récemment supprimé les groupes résidentiels, je ne sais pas si c'est lié, mais je n'arrive pas à paramétrer un répertoire sur une des machines du réseau qui soit accessible des autres postes avec un mot de passe. Il s'agit de stocker des documents administratifs importants mais je ne veux pas que des personnes non autorisées puissent y accéder.

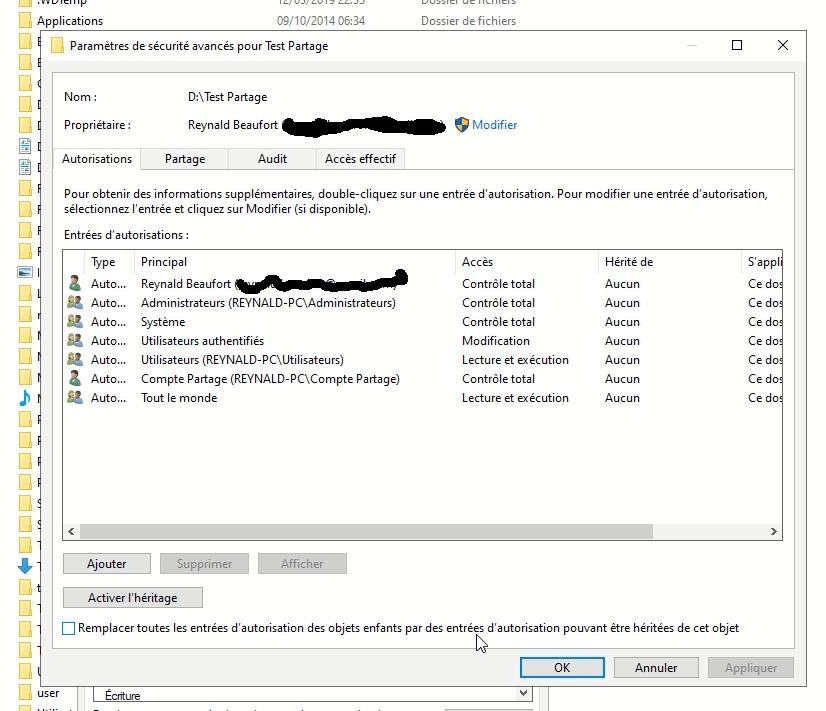

J'ai créé un compte administrateur avec les même identifiants sur les postes qui doivent avoir accès. J'ai mis les droits en lecture/écriture dans les propriétés du répertoire pour le compte (REYNALD-PC\Compte Partage) sur le poste ou il se trouve.

Mais mon souci est de donner les droits au compte qui est créé sur l'autre poste TOTO-PC\Compte Partage que je ne vois pas apparaitre dans la liste des comptes disponibles.Qu'est que j'ai oublié? Est-ce qu'on ne peut faire ça que sur des Windows Pro avec un domaine? Sinon est-ce que quelqu'un pourrait me donner la procédure pas à pas pour aboutir au résultat souhaité? Je crois que ça pourra aussi servir à d'autres

Merci de votre aide

Reynald

-

Le 03/01/2020 à 20:30, calisto06 a dit :

@Anon142 bonjour , il faut déjà savoir si un outil décrypteur spécifique à ce ransomware a été créé car si c'est non impossible de décrypter les fichiers sans formater le disque du NAS et impossible de supprimer les fichiers à proprement parlé du ransomware qui sont sur le disque .

Edit : si tout a été sauvegardé ailleurs dans ce cas oui tu peux formater depuis un support bootable qu'il vaudra mieux ne plus réutiliser : un LIVE CD devrait faire l'affaire : éviter la clé USB qui peut devenir le vecteur de l'infection , le CD ne pourra pas être infecté après le gravage au contraire d'une clé USB .

(Suite de mes "aventures"...)

Merci de vos conseils. J'ai identifié le coupable du cryptage de mes fichiers, c'est Nampohyu un dérivé de Megalocker un "cadeau" de nos "amis" russes. Il parait que "nampoyiu" veut dire un truc du genre "on s'en bat les c." On appréciera l'humour! En avril 2019, il a provoqué des dégâts assez considérables un peu partout mais surtout en France où la sécurité des données n'est pas assez prise au sérieux.

A l'époque, il était recommandé par les éditeurs d'antivirus de déconnecter les systèmes infectés et de patienter en espérant que quelqu'un trouve comment générer les clés de décryptage.Voici leur prose :

What happened to your files ? All of your files were protected by a strong encryption with AES cbc-128 using NamPoHyu Virus. What does this mean ? This means that the structure and data within your files have been irrevocably changed, you will not be able to work with them, read them or see them, it is the same thing as losing them forever, but with our help, you can restore them. The encryption key and ID are unique to your computer, so you are guaranteed to be able to return your files. Your unique id: 02DCED685XXXXXXXXX***** What do I do ? You can buy decryption for 1000$. But before you pay, you can make sure that we can really decrypt any of your files. To do this: 1) Download and install Tor Browser ( https://www.torproject.org/download/ ) 2) Open the http://qlcd3bgmyv4kvztb.onion/index.php?id=02DCED685XXXXXXXXX3C0DFD0E2***** web page in the Tor Browser and follow the instructions. FAQ: How much time do I have to pay for decryption? You have 10 days to pay for the ransom after decrypting the test files. The number of bitcoins for payment is fixed at the rate at the time of decryption of test files. Keep in mind that some exchangers delay payment for 1-3 days! Also keep in mind that Bitcoin is a very volatile currency, its rate can be both stable and change very quickly. Therefore, we recommend that you make payment within a few hours. How to contact you? We do not support any contact. What are the guarantees that I can decrypt my files after paying the ransom? Your main guarantee is the ability to decrypt test files. This means that we can decrypt all your files after paying the ransom. We have no reason to deceive you after receiving the ransom, since we are not barbarians and moreover it will harm our business. How do I pay the ransom? After decrypting the test files, you will see the amount of payment in bitcoins and a bitcoin wallet for payment. Depending on your location, you can pay the ransom in different ways. Use Google to find information on how to buy bitcoins in your country or use the help of more experienced friends. Here are some links: https://buy.blockexplorer.com – payment by bank card https://www.buybitcoinworldwide.com https://localbitcoins.net How can I decrypt my files? After confirmation of payment (it usually takes 8 hours, maximum 24 hours) you will see on this page ( http://qlcd3bgmyv4kvztb.onion/index.php?id=02DCED685XXXXXXXXX3C0DFD0E2***** ) a link to download the decryptor and your aes-key (for this, simply re-enter (refresh) this page a day after payment) Download the program and run it. Attention! Disable all anti-virus programs, they can block the work of the decoder! Copy aes-key to the appropriate field and select the folder to decrypt. The program will scan and decrypt all encrypted files in the selected folder and its subfolders. We recommend that you first create a test folder and copy several encrypted files into it to verify the decryption.J'ai bien fait d'attendre, Emsisoft a trouvé! https://www.emsisoft.com/ransomware-decryption-tools/

Avec leur outil très facile d'utilisation j'ai pu décoder ce dernier weekend les quelques milliers de photos et comparer avec mes sauvegardes. J'ai pu ainsi m'apercevoir que j'en avais pas mal qui manquaient. Mes sauvegardes n'étaient pas assez rigoureuses et surtout pas très régulières. Ça me servira de leçon!

J'ai mis à jour le firmware du NAS WD MyCloudMirror et je m'apprête à le formater et à le réinstaller. Les antivirus et anti ransomwares sont efficaces contre cette saleté maintenant, et le fabricant Western Digital a reconnu qu'il y avait une faille de sécurité dans le système de partage Samba et dit l'avoir corrigée, idem pour Microsoft.

Plus de peur que de mal, mais quand même beaucoup de temps perdu!

Merci de vos conseilsReynald

-

3

3

-

-

Bonjour @Callisto06,

Merci de ta réponse.

En fait, le NAS est déconnecté depuis avril 2019! Je l'ai installé en février et dès avril il a été infecté! Depuis j'attendais pour qu'une solution soit disponible.Heureusement je suis d'un naturel prudent et j'avais tous les fichiers ou presque sur d'autres supports! Je n'ai un doute que pour une partie des photos, c'est pour ça que j'aurais bien tenté de les récupérer pour vérifier...

Si je déconnecte physiquement tous les autres ordis du réseau sauf celui qui va me servir à me connecter au NAS et je coupe le wi-fi de la Livebox 4 pendant l'opération est-ce que ce sera suffisant? (Sachant que l'ordi que j'utiliserai pour intervenir est un portable avec AVAST Internet Security + Malwarebyte Premium)...Est-ce que ces précautions te semblent suffisantes?

-

Bonjour et meilleurs vœux à toute la communauté de la bestiole à pinces,

Voici mon problème : mon NAS WD My Cloud Mirror a été infecté par un cryptolocker et je voudrais savoir si l'un(e) d'entre vous pourrais me donner une procédure pour m'y reconnecter sans risque (il est debranché de mon réseau) et essayer de récupérer au moins les photos qui sont dessus et qui sont cryptées par cette saleté. Si ce n'est pas possible, je souhaiterai effacer proprement les données et nettoyer les disques pour que ça ne recommence pas.

Je précise que le reste du réseau n'a pas été contaminé et qu'il est probable que les rançonneurs ce soient connectés directement au NAS par Internet en utilisant une faille de sécurité.

Merci à l'avance de l'aide que vous pourrez m'apporter

Reynald

Question subsidiaire : est-ce que vous connaissez ce logiciel et est-il efficace? https://www.emsisoft.com/ransomware-decryption-tools/ -

Bonjour

En fait j'ai eu accès aux répertoires avec les droits de propriétaire après avoir fait ce qui est indiqué dans le tuto et avoir redémarré le PC ce que je n'avais pas fait le première fois. Merci à tous!

-

1

1

-

-

il y a 8 minutes, KRISTOBAL a dit :

Bonjour à tous

Donc si je te comprends bien tu as résolu le problème d'accès aux dossiers et fichiers du profil utilisateur, mais reste un problème pour ouvrir les fichiers créés avec libre office ?

J'ai fait des recherches rapides, requête "libre office fichier verrou", d'où il ressort que ce problème d'accès est connu, voir ici notamment pour une première approche sans garantie de résultats.

KristobalMerci mais ce n'est pas l'antivirus qui bloque.... Je continue à chercher

-

Il y a 18 heures, calisto06 a dit :

Bonjour @ReynaldB , tu dois rendre ton compte actuel propriétaire des dossiers que tu souhaites modifier/utiliser https://lecrabeinfo.net/acces-refuse-dossier-fichier-windows-obtenir-droits-administrateur.html?highlight=devenir propriétaire d%26%23039%3Bun dossier

Je crois avoir bien suivi la procédure pourtant quand j'essaie d'ouvrir un document dans le dossier avec LibreOffice j'ai ce message d'erreur :

Qu'est qu'un "fichier verrou"? Aurais-je loupé quelque chose? -

Bonsoir

J'ai formaté mon disque 0 (C:\) et j'ai réinstallé un Windows 10 tout neuf dessus mais sur mon disque 1 de données (D:\) je n'ai plus l'autorisation de modifier les fichiers car le nouveau profil n'est manifestement pas reconnu par son nom.

Quelqu'un a une idée d'une procédure pour réattribuer les droits complets sur tous les fichiers et répertoires de ce disque à mon nouveau profil?

Merci à l'avance

*Si je copie les fichiers dans des nouveaux répertoires créés avec mon nouveau profil, je récupère bien les droits mais c'est un peu fastidieux!

-

J'ai fait des tests après la réinstallation de Windows 10 : sur une copie de 150 fichiers de 3 Go en moyenne un seul blocage temporaire, mais plus de plantage

Merci à tous et toutes

-

Les disques et les cables vont bien! J'ai réinstallé Windows il me reste à faire des tests...

-

Il y a 2 heures, luxy68 a dit :

tu es testé ton nouveau disque , c'est bien mais il faut aussi tester l'ancien disque

Bonsoir j'avais bien testé les deux, bien sûr, et même tous les autres tant qu'à faire ! 😉

-

il y a une heure, Delta a dit :

j'ai tenter d'aller voir mais il ont fait un package et je ne sais pas aller voir en profondeur leur drivers.

il y a un programme pour cela mais je ne l'ai plus en tête et pas re installer sur mon pc.. Honte a moi

le plus simple encore passé une fois par :

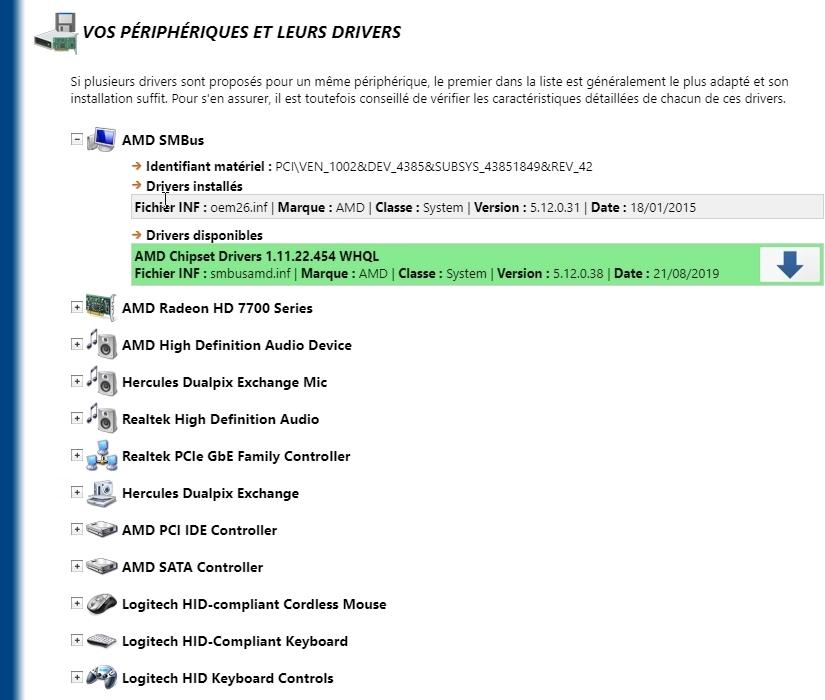

Lancer la détection

Version 3.0.4 du 06/12/2016

Mes_Drivers_3.0.4.exehttps://www.touslesdrivers.com/index.php?v_page=29

lancer la détection et faite nous un screen pour que l'ont puisse vous aidez

-

il y a 46 minutes, Delta a dit :

Yop là, correct

donnez nous la marque et modele de votre CM.

il faut voir si vous avez les drivers etc genre :

Titre

Intel Rapid Storage Technology Driver

Bonjour

Merci de la réponse.. et de la question

Ma carte mère est une AS Rock 970 Pro3 R2.0

Celle là :https://www.asrock.com/mb/AMD/970 Pro3 R2.0/ -

Bonsoir merci de ta réponse. J'ai vérifié le le disque Intenso de 4 To : au bout d'une minute, Windows me dit qu'aucune erreur n'a été détectée (il est récent)

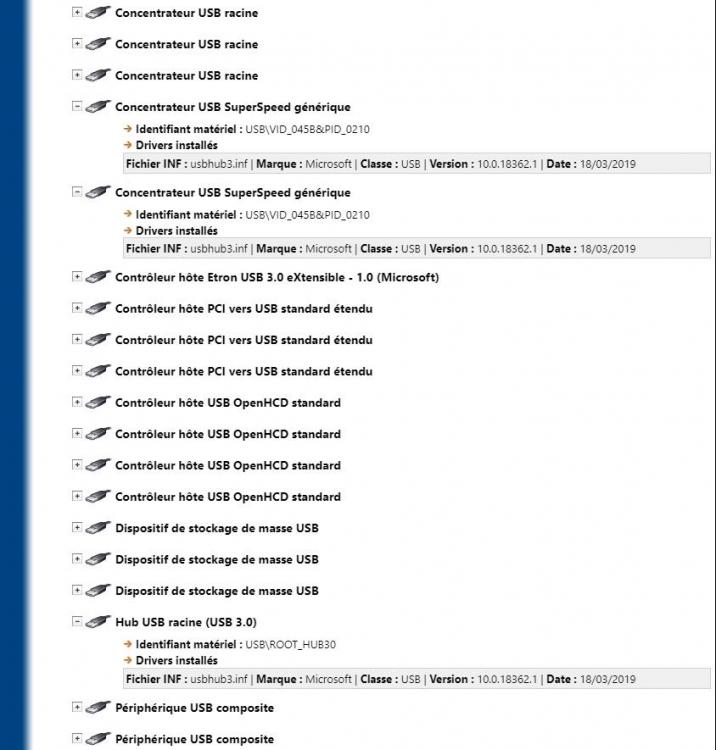

Je pense plutôt à un problème de contrôleur (concentrateur USB 3.0).

De toute façon, comme les écrans bleus se multiplient, je crois que je vais réinstaller proprement Windows à 0.

-

Si je copie des gros fichiers d'un DD USB 3.0 à un autre soit un des disques diparait soit j'obtiens un écran bleu ou tout se fige.

J'ai un Windows 10 famille en version 1909

Paramétrer un répertoire commun sur un réseau avec un accès par mot de passe.

dans Internet et réseaux

Posté(e)

Bonjour @Calisto06

J'ai suivi tes indications et le tuto et ça fonctionne.

Quand on redémarre les machines, il faut de nouveau s’identifier pour se connecter au lecteur c'est ce que souhaitait dont c'est parfait!

Merci

Reynald